|

| ◇경찰청 사이버테러대응센터 관계자가 9일 확보한 좀비PC 하드웨어를 공개하고 있다. 좀비PC는 중간 조정서버를 통해 감염된 컴퓨터로, 보통 초당 수백∼수천개의 트래픽을 유도하며, 악성코드로 인해 컴퓨터가 인터넷에 연결만 돼 있으면 계속 트래픽 공격을 한다. 연합뉴스 |

2차 공격까지 감행된 후 경찰이 확보한 좀비PC는 모두 6대. 7일 1차 공격 후 서울 청량리의 한 가정집과 상도동 숭실대, 봉천동 한 PC방 등에서 4대를 확보했다. 8일 2차 공격 뒤에는 피해 사이트 로그온(log-on)기록을 분석해 서울 서초동과 사당동 PC방에서 1대씩을 가져왔다. 경찰청 김재규 사이버테러대응센터장은 “IP 추적이 진척될수록 좀비PC를 확보하는 속도도 빨라질 것”이라고 말했다.

◆악성코드 유포, 치밀하게 준비된 듯=해킹 세력이 24시간마다 공격을 감행할 수 있었던 것은 ‘정보기술(IT) 강국’ 명성에 걸맞지 않게 개인과 기관 PC 이용자들이 안전점검을 소홀히 한 탓으로 지적된다.

수사당국은 1차 공격 대상이 된 네이버와 농협, 외환은행, 조선일보 로그온 기록을 분석한 결과 공격에 이용된 좀비PC가 2만3000여대인 것으로 추산했다. 이 중 90% 이상이 국내 PC였다. 2차 공격 때에도 1차 때보다는 적지만 1만6000대가 이용된 것으로 추산됐다. 각 가정과 사무실 PC가 국내 주요 기관을 공격하는 도구로 활용된 셈이다.

수사당국은 1, 2차 공격 때 좀비PC로 감염시킨 악성코드 분석을 통해 인터넷 주소(URL)가 다르지만 실행코드는 같다는 사실을 확인했다. 동일한 해킹 세력이 두 번의 공격을 위해 악성코드를 따로 제작해 유포했다는 뜻이다. 그만큼 이번 공격은 사전에 매우 치밀하게 준비됐다고 봐야 한다.

◆같으면서도 다른 1∼3차 공격=이번 디도스 공격은 다른 해킹과 마찬가지로 정형화된 특성을 찾아보기 어렵다는 게 당국자들의 설명이다.

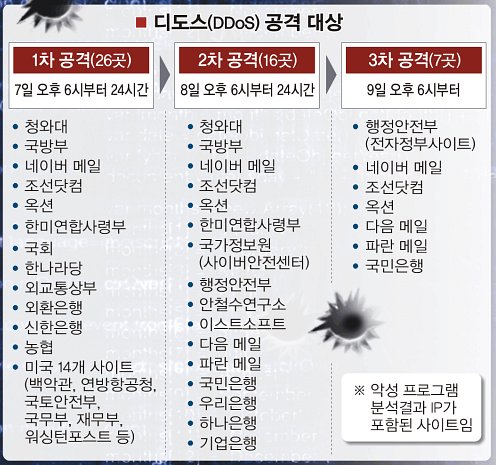

처음에 한미 주요 정부기관과 대표 포털사이트, 금융기관 및 쇼핑몰 업체를 대상으로 하더니 2차 공격 때에는 주로 국내 사이트만 피해를 봤다. 1차 공격보다 2차 공격 때 국가안보, 보안전문 업체 등 특정 성격을 가진 사이트가 많이 포함된 점에서 특정 의도에 따라 공격 목표가 선택된 흔적이 엿보인다.

1, 2차 공격 모두 각각 24시간 동안 활성화되도록 설계된 것은 유사점으로 꼽힌다. 또 3차 공격 대상 7곳은 대부분 1, 2차 때 공격 당한 사이트들로, 국가정보원과 안철수연구소 등 보안 수준이 높은 곳만 제외됐다.

악성코드가 하루 만에 공격 대상을 바꾸는 사례는 이례적이라는 게 보안 전문가들의 공통된 견해다. 안철수연구소 측은 “악성코드 자체에 스케줄러 기능이 설계돼 있어 공격 대상과 시간이 수시로 변경될 수 있다”며 “공격 대상 목록을 담은 파일(uregvs.nls)을 악성코드가 자체 생성하는 것으로 추정된다”고 진단했다.

김재홍 기자

Copyright ⓒ 세계일보. 무단 전재 및 재배포 금지

![[설왕설래] 한·일 여권 없는 왕래](http://img.segye.com/content/image/2025/12/18/128/20251218518473.jpg

)

![[기자가만난세상] ‘강제 노역’ 서술 빠진 사도광산](http://img.segye.com/content/image/2025/12/18/128/20251218518441.jpg

)

![[세계와우리] 사라진 비핵화, 자강만이 살길이다](http://img.segye.com/content/image/2025/12/18/128/20251218518464.jpg

)

![[기후의 미래] 사라져야 새로워진다](http://img.segye.com/content/image/2025/12/18/128/20251218518446.jpg

)