SK텔레콤 해킹을 조사 중인 민관합동조사단은 단말기 고유식별번호(IMEI)는 유출되지 않았다고 밝혔다.

과학기술정보통신부는 조사단이 일주일 간 진행한 SKT 침해사고 1차 결과를 29일 발표했다.

조사단에 따르면 SKT의 3종, 5대 서버에 공격 정황이 있었다.

유출된 정보는 가입자 전화번호와 가입자식별키(IMSI) 등 유심(USIM) 복제에 활용될 수 있는 4종과 유심 정보 처리 등에 필요한 SKT 관리용 정보 21종이었다.

IMEI 유출은 없는 것으로 확인했다. IMEI는 제조사가 단말기를 제작할 때 부여하는 15자리 숫자로 된 번호를 말한다.

IMEI와 IMSI 등이 모두 유출됐으면 유심을 복제해 다른 휴대전화에 꽂아 불법적 행위를 하는 행위(심스와핑) 가능성이 커진다.

SKT 측은 “제공 중인 유심보호서비스에 가입하면 심스와핑을 막을 수 있다”고 설명했다.

유심보호서비스란 복제폰이 만들어져 다른 기기에서 통신서비스에 접속하는 경우 이를 차단하는 기능이다.

이와 함께 조사단은 침해사고 조사 과정에서 침투에 사용된 ‘BPFDoor’ 계열의 악성코드 4종을 발견했다. BPFDoor는 리눅스 운영체제(OS)에 내장된 네트워크 모니터링·필터기능을 수행하는 BPF(Berkeley Packet Filter)를 악용한 백도어다. 은닉성이 높아 해커의 통신 내역을 탐지하기 어려운 특징이 있다.

유상임 과기정통부 장관은 이날 국회 예산결산특별위원회 종합정책질의에서 “국민들에게 불안과 우려를 끼친 점에 대해서 소관 부처 장관으로서 송구스럽다”며 “휴대전화 불법 복제 가능성은 없다는 점은 명확하다. 방지 시스템을 통해서 접속 못 하도록 지금 모니터링하고 있다. 불법적으로 부정 가입할 수 있는 시도를 막고 있다”고 말했다.

정부는 유심 교체와 유심보호서비스를 권장했다.

다만, 유심 무료 교체 이틀째인 이날도 유심 구하기는 여전히 어려운 상황이다. 전날까지 유심 교체를 완료한 이용자는 23만명, 온라인을 통해 유심 교체를 예약한 이용자는 263만명이다. SKT가 보유한 유심은 100만개, 5월 말가지 500만개를 추가로 확보할 계획이어서 모든 이용자가 교체를 완료하기까지는 수개월이 걸릴 것이란 전망이 나온다.

IMEI는 유출되지 않아 휴대전화 복제 가능성은 낮아졌다지만, 해킹 후 SKT의 대처가 미흡했다는 지적은 끊이지 않고 있다.

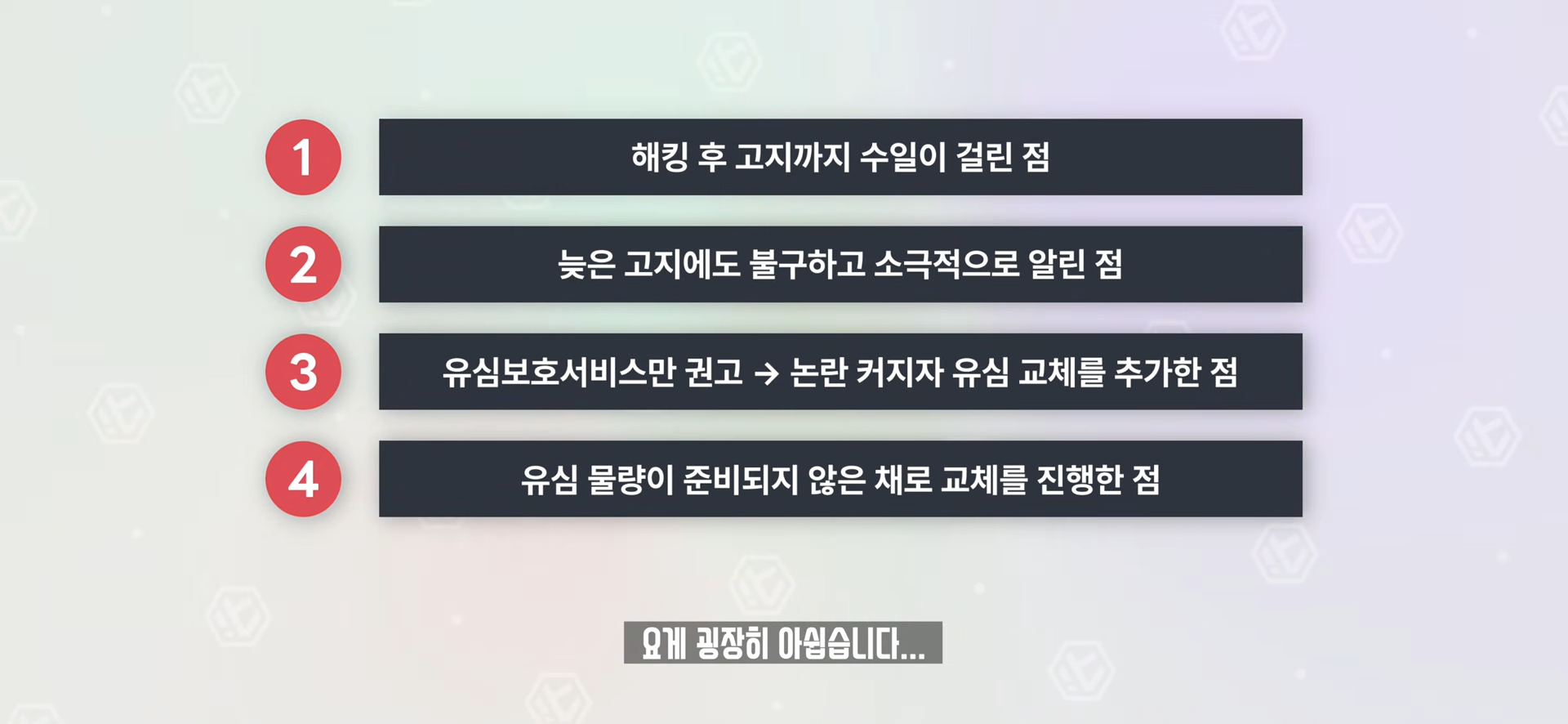

구독자 270만 명을 보유한 IT 유튜버 ‘잇섭(ITSub)’은 전날 ‘최악의 사태와 대응.. SKT 유심 해킹&피해 대처법 총정리’라는 제목의 영상을 통해 아쉬운 점을 조목조목 짚었다.

잇섭은 △해킹 후 고지까지 수일이 걸린 점 △늦은 고지에도 불구하고 소극적으로 알린 점 △유심보호서비스만 권고했다가 논란 커지자 유심 교체를 추가한 점 △유심 물량이 준비되지 않은 채로 교체를 진행한 점을 꼽았다.

그는 “방문서비스나 유심 택배 서비스를 안해 아쉽다”며 “고객이 직접 유심보호서비스 가입해야 하고, 고객이 불편하게 대리점까지 가서 유심 교체를 해야 한다”고 비판했다. 또 “문자도 없었고, 뉴스룸이나 문자로 알려주는 것도 근본적으로 어떠한 사고이고 왜 발생했는지 없고 서비스만 가입하라고 한다”며 “어히려 고객을 더 불안하게 하는 요소이지 않을까”라고 지적했다.

Copyright ⓒ 세계일보. 무단 전재 및 재배포 금지

![[설왕설래] 기로에 선 이란 신정체제](http://img.segye.com/content/image/2026/01/12/128/20260112516715.jpg

)

![[김기동칼럼] 경제엔 진영논리가 없다](http://img.segye.com/content/image/2026/01/12/128/20260112516766.jpg

)

![[기자가만난세상] 할인받았다는 착각](http://img.segye.com/content/image/2026/01/12/128/20260112516675.jpg

)

![[조홍식의세계속으로] 위선조차 내던진 트럼프의 제국주의](http://img.segye.com/content/image/2026/01/12/128/20260112516652.jpg

)