비밀번호 추정 데이터 4만여건… ‘lge123’ 등 간단

사측 “비번 아니다… 내부망 진입 추가 인증 필요”

전문가 “해커 탈취 자체가 문제… 고강도 점검을”

국제 해커조직에 의해 유출된 LG전자 내부 데이터에 임직원 약 9만명의 이메일 주소뿐 아니라 비밀번호로 추정되는 정보까지 포함된 것으로 나타났다.

24일 세계일보는 해커조직이 해킹했다는 LG전자 내부 암호 데이터의 해독본을 입수했다. 외국 해커그룹 ‘랩서스’(Lapsus$)가 지난 22일 공개한 암호화된 파일 중 일부 내용을 사람이 읽을 수 있는 형태로 복호화한 것으로, 비밀번호로 추정할 수 있는 내용이 포함됐다.

공개 당시 원본은 내용 중 일부가 암호화돼 있는 상태여서 직원 아이디만 육안으로 확인할 수 있었다. LG전자 역시 “임직원 이메일 주소 일부가 유출된 것”이라고 해명했다.

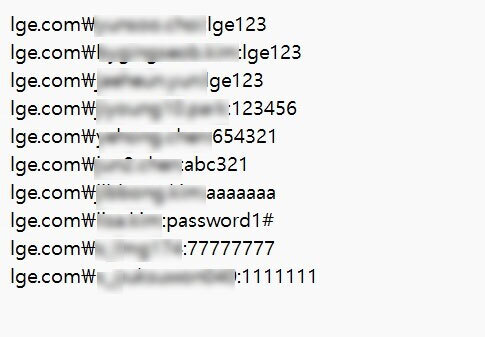

하지만 이 해독본에는 ‘lge.com/직원 아이디/비밀번호(추정)’ 형식으로 4만5000여명 분량의 정보가 담겨 있다. 원본 파일의 절반 분량으로, 해독되지 않은 나머지 유출 정보 역시 같은 형식일 것으로 보인다.

코드 확인 결과, 기본 설정된 비밀번호인 ‘lge123’이 그대로 적혀있거나, 문자 1~2개를 덧붙여 쓰는 경우가 8000건이 넘었다. ‘1234qwer’, ‘123456’, ‘654321’ 등 지나치게 단순한 조합도 상당수 확인됐다. 임직원의 이메일 주소만 유출됐다는 당초 해명과는 다른 부분이다.

KISA는 이처럼 동일한 문자가 반복되거나, 키보드상에서 연속한 위치에 존재하는 문자 집합으로 구성된 비밀번호를 사용하지 말라고 민간기업에 권장하고 있다.

이에 대해 LG전자 측은 유출된 정보가 비밀번호가 아니며 실질적인 피해도 없다는 입장이다. 회사 관계자는 “‘lge123’이 최초 비밀번호인 것은 맞지만, 재설정하지 않으면 접속 자체가 불가능하다”며 “파일에 명시된 일부 비밀번호를 실제로 직원 계정에 대입해봤더니 로그인이 안 됐다”고 반박했다.

이어 “전 임직원이 수개월에 한번씩 비밀번호를 바꾸고 있다”며 “유출된 내용이 비밀번호가 맞는다고 하더라도 예전에 쓰이던 비밀번호일 가능성이 높다”고 말했다. 또 내부망에 접속하기 위해서는 세 차례의 인증 과정을 거쳐야 하기 때문에, 하나의 비밀번호를 알았다고, 내부망을 뚫고 들어갔다고 보긴 어렵다는 주장이다.

하지만 보안 전문가들은 추가 피해로 이어질 가능성이 존재한다고 경고했다. 특히 랩서스가 “LG의 인프라스트럭처에 대한 정보를 조만간 공개하겠다”고 예고한 만큼 고강도 보안 점검이 요구된다는 지적이다.

정보보호 전문가인 정두원 동국대 경찰행정학과 교수는 “확실한 것은 내부 정보를 해커들에게 탈취당했다는 것이다. 털려도 되는 정보가 따로 있는 것이 아니다”라며 “보안체계 자체를 재점검할 필요가 있다”고 강조했다. 코드가 너무 쉽게 해독된 점도 우려스러운 대목이다.

LG전자는 해킹 피해가 발생했음에도 이날 현재까지 경찰에 수사를 의뢰하지 않았다.

회사 관계자는 “한국인터넷진흥원(KISA)에 유출 사실을 보고했다”며 “(수사 의뢰는) 내부적으로 검토하고 있다”고 말했다.

실제로 비밀번호가 맞다면 직원 개인에게 피해가 돌아갈 수도 있다는 지적도 나왔다. 익명을 요구한 한 보안 전문가는 “유출된 데이터를 보면 LG전자는 직원 실명을 영문으로 전환해 아이디로 이용하고 있는 것으로 보인다”며 “그렇다면 직원들이 개인적으로 이용하는 웹사이트의 비밀번호를 추정할 수 있는 것”이라고 밝혔다.

Copyright ⓒ 세계일보. 무단 전재 및 재배포 금지

![[설왕설래] 전직 헌재소장의 ‘반성’](http://img.segye.com/content/image/2026/02/26/128/20260226521020.jpg

)

![[기자가만난세상] 책장을 ‘넘긴’ 기억 있나요?](http://img.segye.com/content/image/2026/02/26/128/20260226520967.jpg

)

![[삶과문화] 한 방향만 바라보는 시대는 끝났다](http://img.segye.com/content/image/2026/02/26/128/20260226520603.jpg

)

![‘판사 이한영’의 경고 [이지영의 K컬처 여행]](http://img.segye.com/content/image/2026/02/26/128/20260226520950.jpg

)

![[포토] 카리나 '눈부신 등장'](http://img.segye.com/content/image/2026/02/19/300/20260219508200.jpg

)